Une approche innovante pour évaluer la censure internet depuis l’étranger

Un labo de l'Université du Maryland lance une nouvelle méthode permettant de mesurer les blocages et restrictions numériques 100% à distance.

C’est une première mondiale : une équipe de chercheurs est parvenue à détecter des actes de censure d’internet en Chine et au Pakistan (entre autres) depuis leur laboratoire dans le Maryland, aux Etats-Unis, sans jamais s’appuyer sur des ressources dans les deux pays asiatiques ciblés.

Sadia Nourin, doctorante en informatique et membre de Breakerspace, un laboratoire de sécurité informatique de l'Université du Maryland, a présenté Measuring Interference with Nonresponsive Targets (Mint), le premier outil de mesure de l’internet 100% à distance, le 13 mai 2025, lors du 46e Symposium sur la Sécurité et la Vie privée de l’Institute of Electrical and Electronics Engineers (en VO, 46th IEEE Symposium on Security and Privacy) qui avait lieu dans le chic Hyatt Regency de San Francisco.

C’est quoi le problème ? On rembobine...

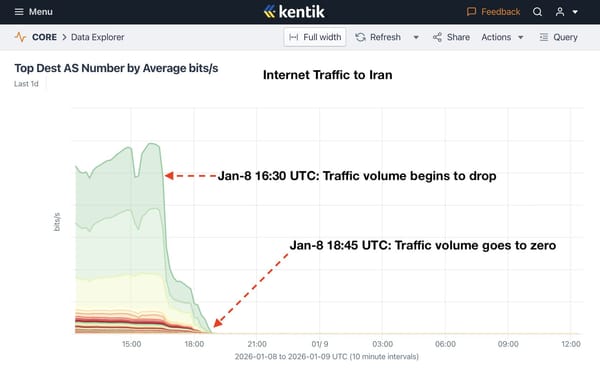

Lorsqu’il s’agit de restreindre l’accès à internet, les gouvernements ne manquent pas d’idées : du blocage de sites ou d’applications à la désactivation des réseaux mobiles en passant par l’extinction des feux dans une région entière, voire dans tout le pays, certains s’en donnent à cœur joie.

L’une des méthodes traditionnelles est l’utilisation de ce que les chercheurs du domaine appellent des middleboxes. Pour simplifier, il s’agit de pare-feux qui jouent les entremetteurs entre un internaute qui souhaite accéder à un site et le site en question.

Cette technique peut être utilisée lorsqu’un gouvernent ordonne le blocage de certains sites, pour des raisons légitimes comme moralement contestables voire illégitimes, mais aussi, plus prosaïquement, par le pare-feu de l’école de vos enfants – pour bloquer l’accès à des sites pornographiques, par exemple.

Pour beaucoup, dont l’auteur de cet article, il est important, voire primordial, de comprendre quels blocages ont lieu dans quel pays à quel moment, pour combien de temps, et comment ces blocages fonctionnent. C’est pourquoi il existe de nombreuses organisations (ONG, centres ou labos de recherche, entreprises privées…) qui utilisent tout un panel de techniques pour documenter les restrictions de l’internet.

Dans cette liste non exhaustive, on peut citer l’Open Observatory of Network Interference (OONI), Censored Planet, un centre de recherche associé à l’Université du Michigan, et l’Internet Outage Detection and Analysis (IODA) du Center for Applied Internet Data Analysis (CAIDA), basé au San Diego Supercomputer Center (SDSC) de l’Université de Californie à San Diego (UCSD).

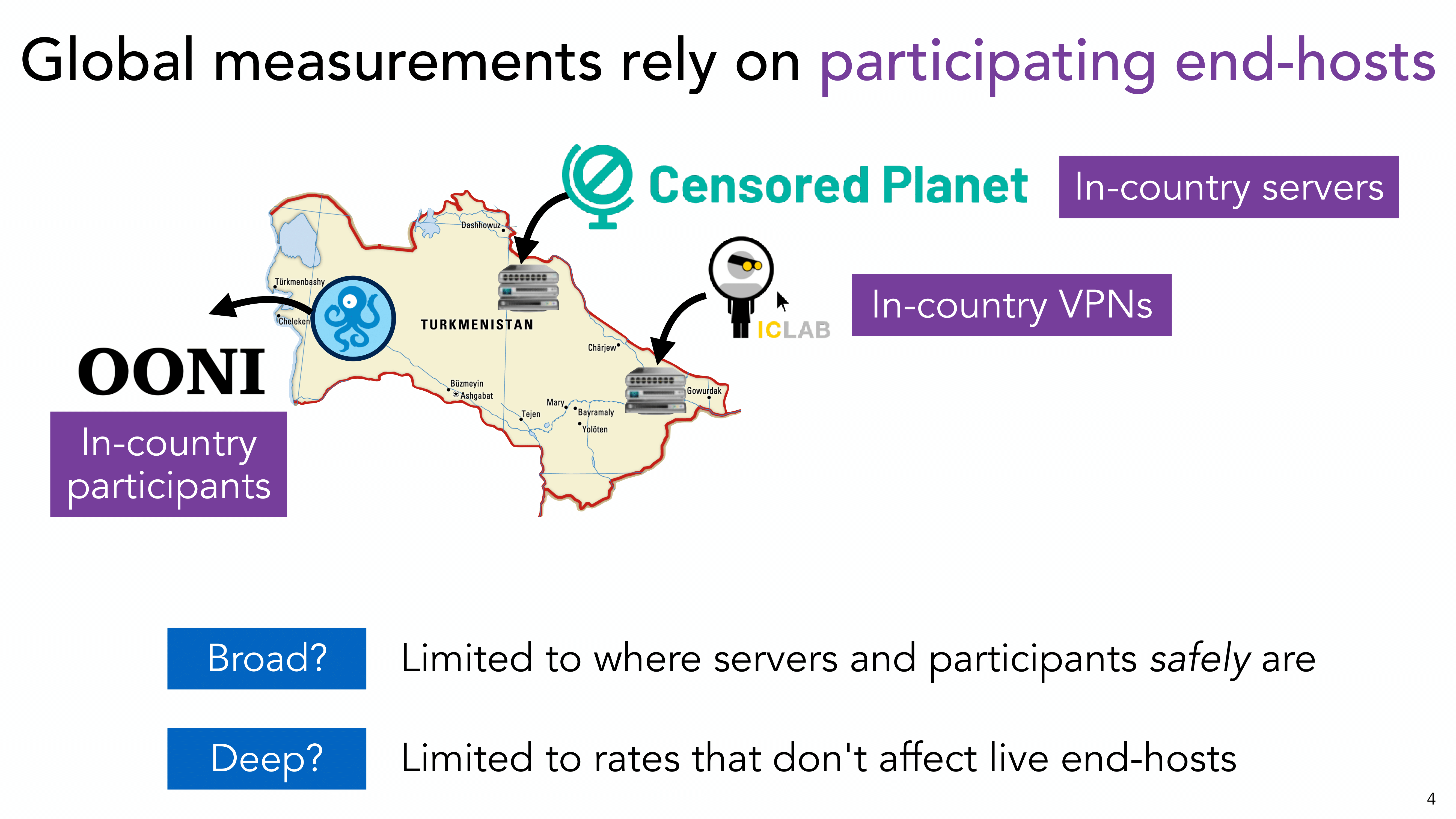

Malheureusement, pratiquement toutes les techniques de mesure nécessitent un certain degré de participation dans le pays ciblé. C’est-à-dire que les chercheurs s’appuient soit sur des appareils ou des serveurs qui sont localisés dans le pays cible, soit sur des volontaires qui enrichissent les outils de mesure depuis le pays cible.

« Malheureusement » ? Pourquoi serait-ce un problème ?…

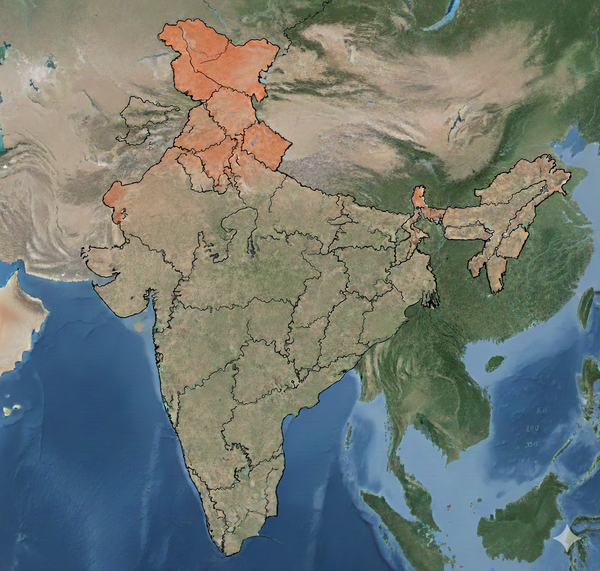

Disons qu’en majorité, les pays qui pratiquent le plus les coupures et restrictions de l’internet sont des régimes autoritaires (à l’exception notable de l’Inde, pour des raisons qui sont propres à ce pays, nous l’évoquerons dans un autre article).

Pour résumer, les chercheurs peuvent donc rencontrer des difficultés pour trouver assez d’appareils ou de serveurs localisés dans le pays cible afin d’effectuer leurs recherches.

Pour les volontaires, c’est pire : en documentant publiquement les restrictions dont ils font les frais, voire en installant des applications entièrement dédiées à la mesure du trafic internet (comme OONI Probe), ils risquent des mesures de répression de la part des autorités de leur pays.

Et ce n’est pas tout : dans un article accompagnant la présentation de Sadia Nourin, la chercheuse et ses collègues soulignent deux limites majeures des techniques actuelles de mesure de la censure en ligne :

- De nombreux réseaux, en particulier les opérateurs mobiles, ne disposent pas de serveurs actifs, de fournisseurs cloud ou d’utilisateurs prêts à prendre le risque éthique de participer à des études sur la censure.

- Même lorsque des points de mesure sont disponibles, les chercheurs doivent limiter le nombre de tests pour éviter de surcharger les serveurs ou les volontaires. Par exemple, des outils comme ceux d’OONI et de Censored Planet ne testent qu’un petit nombre d’URL par point de mesure (moins de 100 pour OONI).

Mais alors on fait comment ?

Sadia Nourin et son groupe ont peut-être la solution – en tout cas un début de solution.

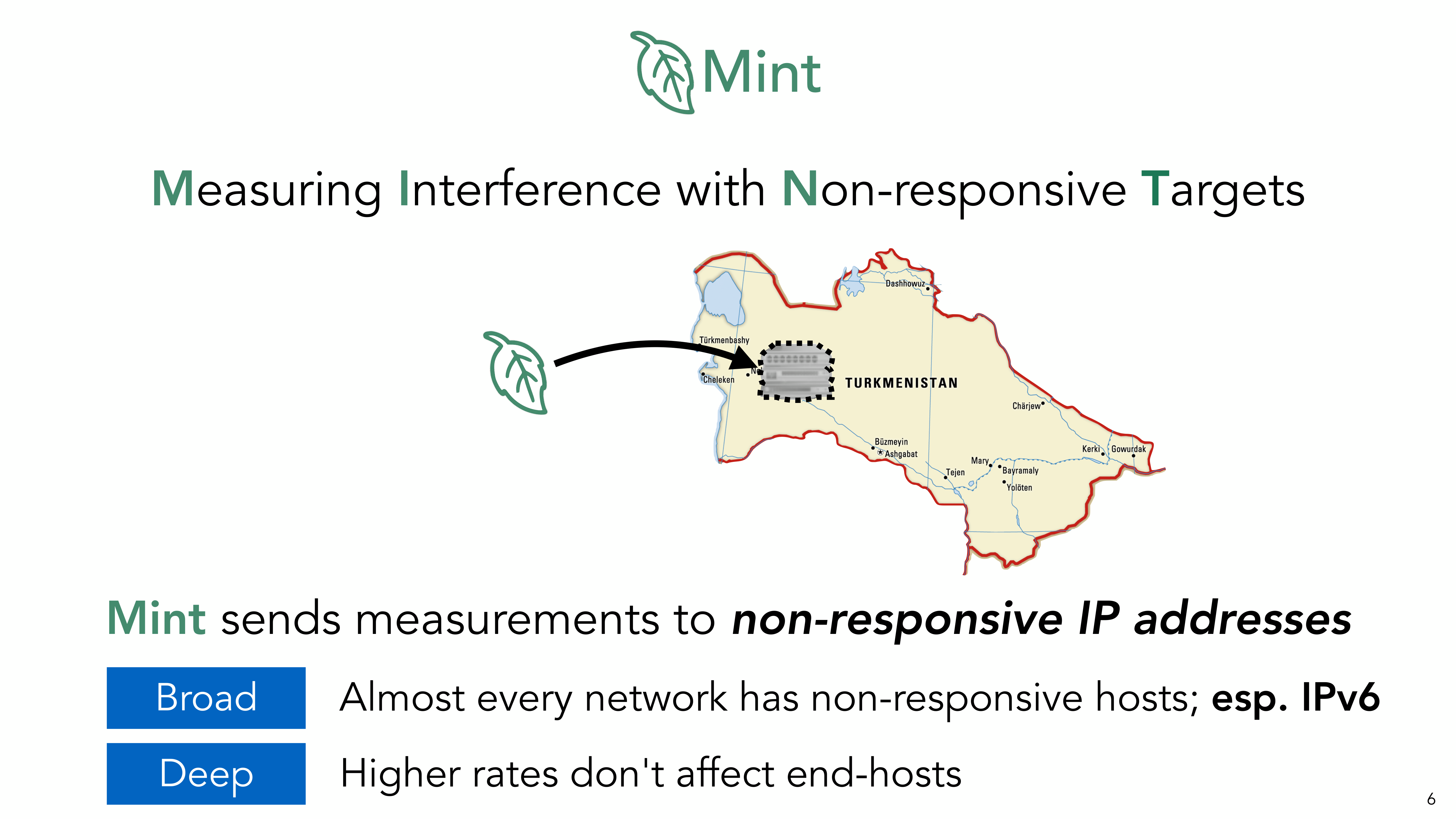

La promesse de Mint, leur toute nouvelle méthode de mesure d’interférence du trafic internet, est de “déclencher des interférences à partir de middleboxes [traduction approximative : pare-feux] sans nécessiter de communication de la part d'un appareil ou serveur dans le pays étudié”, résume l’article signé par le groupe de chercheurs.

Pour ce faire, les chercheurs commencent par trois étapes préliminaires :

- Scanner l’internet pour trouver des adresses IP non réactives – c’est-à-dire qui ne répondent pas aux requêtes réseau, soit parce qu’elles ne sont pas attribuées à un appareil ou pas utilisées, soit parce que l'appareil associé à l'adresse IP ne répond pas aux requêtes réseau (par exemple, il est éteint, non connecté à internet ou configuré pour ne pas répondre).

- Etablir une liste de domaines avec lesquels tester le réseau cible.

- Emettre des requêtes (des séquences de paquets) vers ces domaines dans le but de déclencher de potentielles interférences.

Nous n’allons pas entrer dans les détails, mais il est ici nécessaire d’expliquer brièvement ce qu’est une séquence de paquets. Il s’agit d’une série de paquets réseau envoyés dans un ordre spécifique et avec un but précis – par exemple, SYN (Synchronize) sert à établir une connexion entre deux appareils et ACK (Acknowledgment) indique que le paquet est un accusé de réception, c'est-à-dire qu'il confirme la réception de données précédentes.

Un peu trop technique ? Essayons avec des pizzas…

Dave Levin, professeur adjoint d'informatique à l'Université du Maryland et co-auteur de l’article, illustre pour Coupe-circuit la méthode Mint avec une métaphore qui met l’eau à la bouche :

“Si vous me voyez au téléphone et que je dis ‘Je vais vous prendre une pizza quatre fromages’, vous allez certainement en conclure, sans entendre l’autre personne au bout du fil, qu’elle a dit quelque chose comme ‘Bonjour, vous êtes bi

en à la pizzeria X, que souhaitez-vous commander ?’ L’idée avec Mint, c’est d’émetrre cette réponse alors qu’il n’y a personne à l’autre bout du fil.”

Dans cet exemple, la personne au téléphone est un chercheur utilisant Mint, la personne au bout du fil est le serveur qui héberge une adresse IP non réactive dans le pays cible, la pizza quatre fromages est le domaine cible et la personne tierce est une middelbox dans le pays cible.

Ils utilisent même de l’IA !

Il existe un nombre limité de requêtes particulièrement susceptibles de déclencher le blocage lorsqu’un pays bloque un service sur le web. Les chercheurs ont développé leur méthode en utilisant ces séquences de paquets typiques dans deux pays : le Turkménistan et la Chine. Ces expérimentations ont fait l’objet de deux articles publiés en 2023 et 2024 (voir sources).

L’équipe qui a développé Mint a également conçu ses propres outils (dont un module de scanner Zmap modifié, pour les plus curieux) afin d’émettre un grand nombre de requêtes très rapidement à de nombreuses adresses IP cibles afin de collecter assez de données pour établir des conclusions sur le blocage dans le pays cible.

Elle s’appuie aussi sur Geneva, un algorithme dit ‘génétique’ d’apprentissage automatique (qu’aujourd’hui tout le monde appellerait intelligence artificielle) utilisé ici pour découvrir de nouvelles requêtes à tester.

En guise d’explication, Dave Levin avait déclaré à Coupe-circuit il y a quelques mois : “Geneva est assez basique, mais c'est pour cela qu'il est si efficace. Nous ne savons pas comment les censeurs censurent. Parce que le moteur de Geneva n'en sait pas plus, il trouve toujours des moyens originaux de contourner les méthodes de censure - des moyens auxquels un être humain n'aurait pas nécessairement pensé. Et le plus souvent, cela fonctionne !”

Initialement développé pour contourner les restrictions imposées par les middleboxes, Geneva a été réajusté pour détecter les actes de blocage plutôt que de les contourner – et ainsi permettre à Sadia Nourin et ses collègues de découvrir de nouvelles séquences de paquets qui pourraient être bloquées à vitesse grand V.

“Nous avons utilisé plusieurs machines situées aux États-Unis pour effectuer tous nos tests et deux machines situées au Japon pour entraîner Geneva”, ont indiqué les chercheurs.

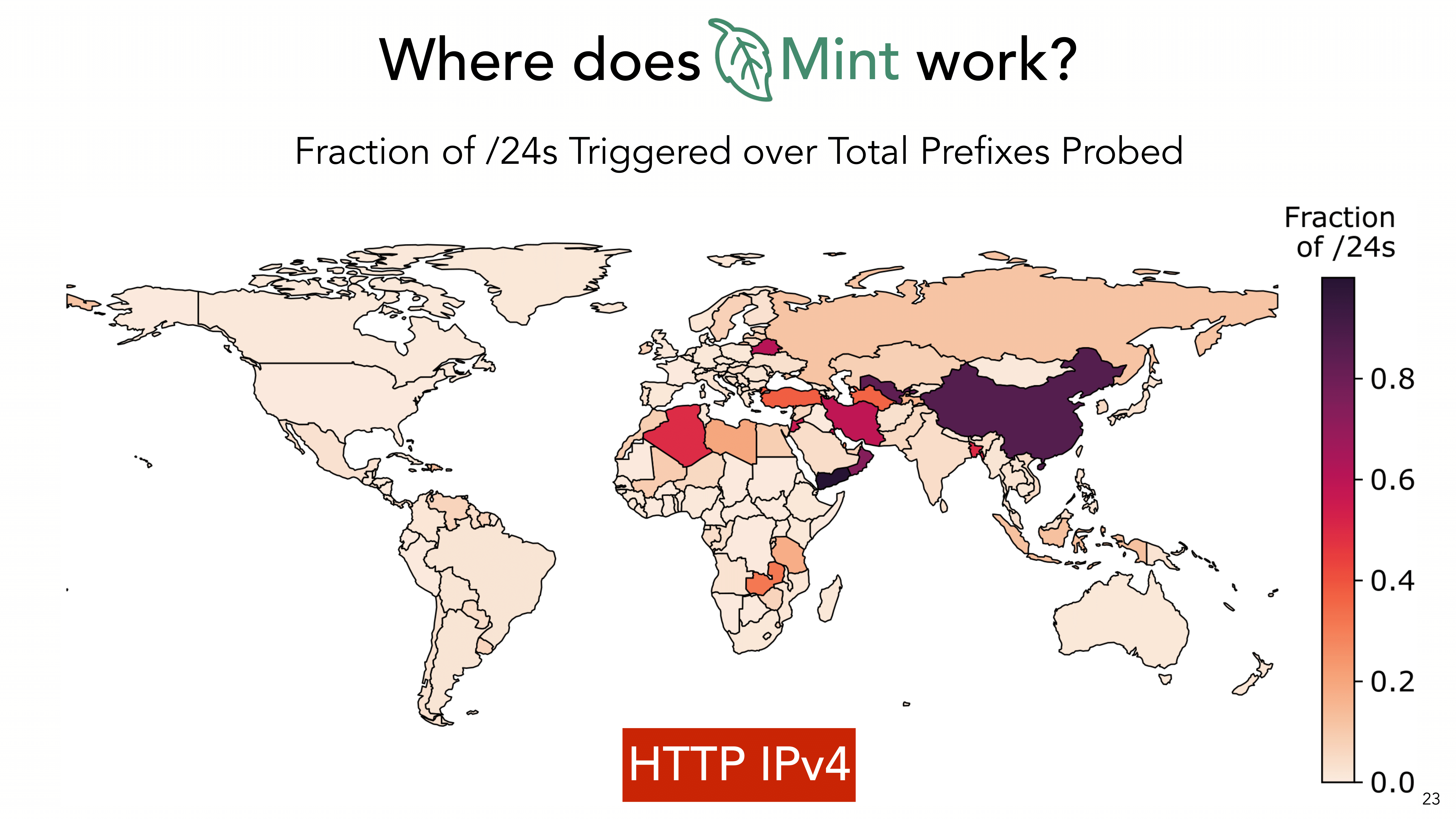

Et leur méthode semble porter leurs fruits : “Les résultats obtenus nous montrent que Mint est capable de déclencher la censure sans s’appuyer sur des appareils dans le pays cible sur une grande partie de l’internet [et] dans un nombre de pays très divers”, ont ajouté les chercheur.

OK, mais qu’ont-ils découvert ?

Après de premiers essais expérimentaux avec des réseaux au Turkménistan en 2023, pays dont l’accès à internet est peu étudié par la communauté scientifique, le groupe de chercheurs a voulu appliquer sa méthode Mint dans d’autres pays, des tests effectués de novembre à décembre 2023 et de juin à novembre 2024. Les pays où ils ont pu détecter le plus d’actes de censure grâce à leur approche à ce jour sont la Chine, l’Ouzbékistan et Oman.

Pour illustrer leurs résultats, les chercheurs ont mené des études sur la censure internet dans plusieurs pays, notamment sur un réseau au Koweït, un autre au Pakistan (deux pays dont les actes de restriction de l’accès à internet sont très peu étudiés) et un dernier en Chine.

Sur 100 000 domaines testés dans chacun des trois pays, les chercheurs ont trouvé plus de 9 000 domaines censurés au Koweït, plus de 4 000 au Pakistan et près de 4 000 en Chine. Les domaines les plus censurés sont liés à la pornographie, au business et à la tech et l’informatique.

Autre découverte intéressante, les chercheurs ont remarqué beaucoup de cas de potentiels “surblocages”, c’est-à-dire que la restriction d’un type de site ‘déborde’ et bloque d’autres sites à cause de la manière dont le blocage est opéré.

Par exemple, Sadia Nourin a remarqué qu’au Turkménistan, les sites web avec un nom de domaine terminant par ‘w.org’ étaient bloqués. Cette restriction, potentiellement dédiée à empêcher les citoyens d’accéder au site de l’ONG Human Rights Watch (www.hrw.org), agit aussi sur le site de TensorFlow (www.tensorflow.org), une bibliothèque open-source de machine learning et d'intelligence artificielle, développée par Google.

“On imagine ici que le gouvernement n’a pas pour intention de bloquer TensorFlow”, suggère la chercheuse. Un dommage collatéral, en quelque sorte.

Cela vous semble de bien maigres conclusions ?

Il faut bien le préciser : l’article publié par les chercheurs ainsi que l’intervention de Sadia Nourin au Hyatt de San Francisco visaient avant tout à exposer la méthode Mint aux yeux de la communauté scientifique – et les résultats étaient éminemment techniques.

Néanmoins, le groupe de chercheurs a bel et bien prouvé que sa méthode de détection de la censure à distance fonctionnait. Il ne reste plus qu’à la mettre en pratique pour étudier davantage de réseaux dans le monde, en particulier les moins étudiés.

Est-ce la panacée ? Bien sûr que non.

Comme toutes les techniques de détection de la censure numérique, Mint a ses inconvénients. Les chercheurs en ont identifié plusieurs :

- Limites de détection : La méthode ne peut détecter que les interférences qui se produisent de manière bidirectionnelle et qui injectent des paquets (comme des pages de blocage ou des paquets de déconnexion).

- Pas de détection de certaines méthodes d'interférence : La méthode ne peut pas détecter les interférences qui se produisent par :

- Diminution des paquets (packet dropping)

- Attaques de type ‘man-in-the-middle’ (MITM) en utilisant des certificats contrôlés par le gouvernement ou les fournisseurs d’accès à internet

- Risque de censure de transit : Les chercheurs s'inquiètent que leur méthode puisse déclencher une censure de transit, c'est-à-dire une interférence provenant d'un pays intermédiaire traversé par le trafic, et non du pays d'origine ou de destination.

- Risque de déclencher des systèmes de détection d'intrusion (IDS) : Les chercheurs ont vérifié si leur méthode déclenche des IDS, mais ils n'ont pas trouvé de preuves significatives que cela se produise.

Merci d’avoir lu cet article de Coupe-circuit 🔕🔇! N’hésitez pas à le partager s’il vous a plu.

Cet article est en lien avec un article précédent, « Quand l'IA aide à lutter contre les coupures internet », publié le 1er février 2025.

Sources :

L’article introduisant la méthode Mint : S. Nourin, E. Rye, K. Bock, N. P. Hoang and D. Levin, "Is Nobody There? Good! Globally Measuring Connection Tampering without Responsive Endhosts," in 2025 IEEE Symposium on Security and Privacy (SP), San Francisco, CA, USA, 2025

Les deux articles précédents publiés par l »équipe de chercheurs :

- Etude de cas sur le Turkménistan : S. Nourin, V. Tran, X. Jiang, K. Bock, N. Feamster, N. P. Hoang, and D. Levin, “Measuring and Evading Turkmenistan’s Internet Censorship,” in International World Wide Web Conference (WWW), 2023

- Etude de cas sur la Chine : N. P. Hoang, J. Dalek, M. Crete-Nishihata, N. Christin, V. Yegneswaran, M. Polychronakis, and N. Feamster, “GFWeb: Measuring the Great Firewall’s Web Censorship at Scale,” in USENIX Security Symposium, 2024

Le site du laboratoire Breaker Space : https://breakerspace.cs.umd.edu/

Le site dédié à Geneva et Mint : https://censorship.ai