Votre VPN est-il vulnérable à la censure numérique ?

Des chercheurs ont analysé dans quelle mesure les services VPN les plus populaires sont vulnérables à la censure.

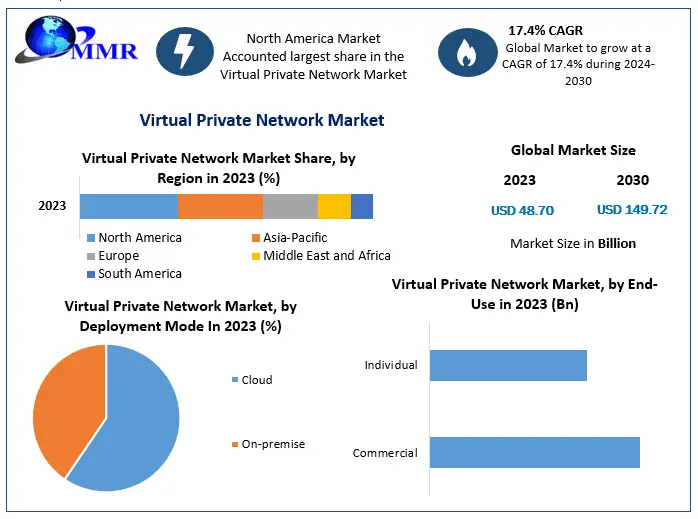

Tous les chiffres le montrent : le marché du VPN est en pleine explosion.

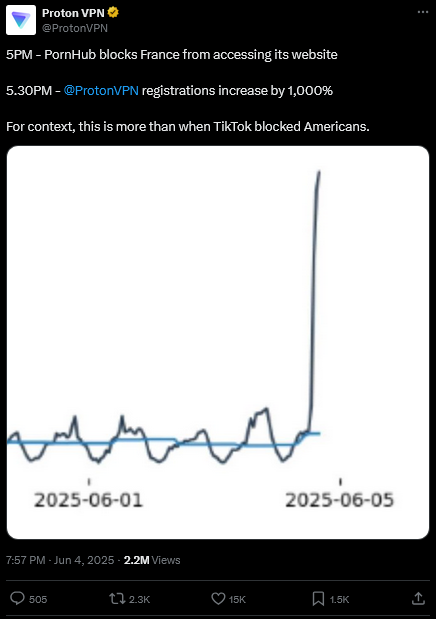

En Europe et au Royaume-Uni, cette tendance de fond est notamment due aux restrictions d’accès à certains contenus pour adultes. Par exemple, en juin 2025, ProtonVPN a noté une hausse de 1000% des inscriptions seulement quelques minutes après le blocage des sites pornographiques du groupe Aylo.

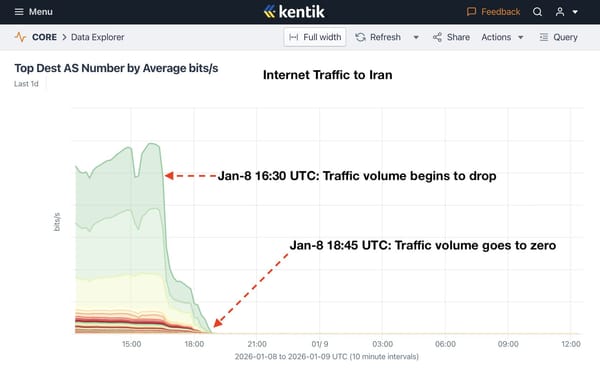

Dans d’autres pays, les vagues de téléchargements de services de réseaux privés virtuels (la VF pour dire VPN) suivent parfois de retentissantes coupures internet régionales, voire nationales, ou encore un resserrage de vis plus global d’un gouvernement sur le contrôle de l’internet (coucou le Kremlin).

Sans compter les tendances à plus long terme, comme la fragmentation des offres de streaming vidéo, qui pousse parfois les internautes à opter pour le VPN pour regarder leur série préférée ou suivre un match de foot à moindre coût en se faisant passer pour un internaute connecté dans un autre pays.

D’après un rapport de l’institut indien d’étude sectorielle Maximize Market Research, le marché mondial des VPN était évalué à 48,7 milliards de dollars (42,3 milliards d’euros) en 2023 et devrait croître de 17,4% par an durant les cinq prochaines années pour atteindre une évaluation estimée à près de 150 milliards de dollars (130,2 milliards d’euros) en 2030.

Pour autant, si les usagers plébiscitent de plus en plus les VPN, les gouvernements, eux, ne sont pas toujours aussi fans.

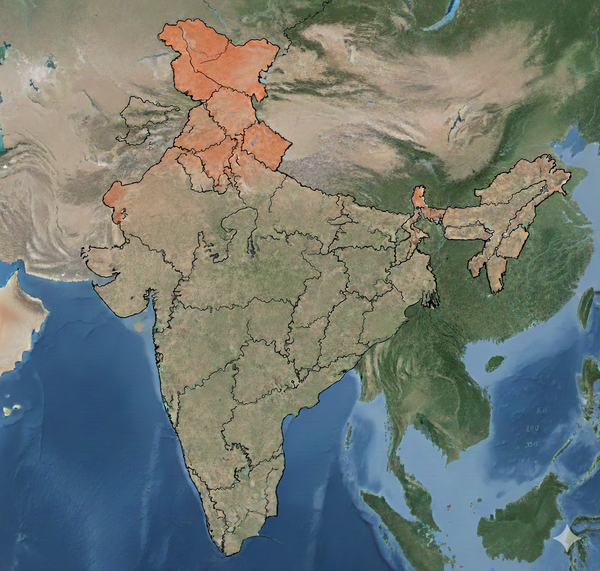

De l’obligation imposée par l’Inde en 2022 aux fournisseurs de VPN de conserver les données des utilisateurs aux tentatives de la Russie et de l’Iran d’interdire purement et simplement nombre de services VPN, les décideurs politiques considèrent de plus en plus les VPN non pas comme des outils de protection de la vie privée et de la sécurité, mais comme des obstacles à leur contrôle.

Mais ne pas s’y méprendre, cela n’arrive pas que dnas les pays considérés comme autoritaires : dans l’Etat du Michigan, aux Etats-Unis, une proposition de loi envisage d’interdire tout bonnement les VPN et autres outils de contournement du trafic internet.

Partant de ces constats, un groupe de chercheurs de l’Institut Indraprastha de technologie de l’information de Delhi (IIIT Dehli), en Inde, s’est demandé dans quelle mesure un gouvernement - par le truchement de son ou ses fournisseurs d’accès à internet (FAI), en France, Orange, SFR, Free ou Bouygues Telecom - pourrait détecter du trafic VPN et ainsi (potentiellement) le bloquer.

“Les internautes ‘ordinaires’ devraient-ils s’inquiéter de voir leur service VPN disparaître bientôt ?”, se questionne Tanmay Rajore, l’un des chercheurs, dans un article publié sur le site d’Internet Society.

Avec ses collègues, Rajore a sélectionné six solutions VPN commerciales parmi les plus connues du marché: ExpressVPN, NordVPN, Perfect Privacy, ProtonVPN, VyprVPN et Windscribe.

Pause technique : il faut noter qu’il existe plusieurs types de protocoles VPN, c’est -à -dire d’ensembles de règles qui définissent la manière dont les données sont transmises de manière sécurisée entre un appareil et un serveur VPN.

Voici une liste non exhaustive des protocoles les plus utilisés : OpenVPN, WireGuard, IKEv2/IPsec, SSTP, L2TP/IPsec. Pour en savoir plus sur les protocoles VPN, vous pouvez lire ce guide des Numériques et celui-ci de FrAndroid.

Si vous êtes un simple utilisateur de VPN, ces termes ne vous disent peut-être rien - et c’est normal ! Les fournisseurs de VPN utilisent un ou plusieurs de ces protocoles, parfois tels quels, parfois customisés à leur sauce, mais ils ne vous embrouillent généralement pas avec ça sur leur page d’accueil ou dans leurs publicités.

Pour comprendre les différentes utilisations du VPN, je résumerais les utilisateurs en trois grandes catégories :L’internaute ordinaire (comme moi) utilise un service VPN commercial;, soit gratuit (je déconseille), soit en payant un abonnement (ExpressVPN, NordVPN, ProtonVPN, Mullvad, Surfshark…).Le technicien déploie une instance VPN open source (OpenVPN, WireGuard…) sur son propre serveur.L’employé utilise une solution de VPN pré-installée sur son équipement professionnel, généralement incluse dans un panel de logiciels de filtrage et de sécurisation des connexions à internet, fourni par une entreprise de cybersécurité (Palo Alto Networks, Fortinet…).

Revenons à nos chercheurs… Une fois la sélection des services VPN effectuée, ils ont identifié les protocoles utilisés par chaque solution - certains open sources, d’autres propriétaires, d’autres encore open sources mais avec des ajouts de l’éditeur.

Si cela devient trop compliqué, voyez ça un peu comme quand WhatsApp, Signal ou Telegram transforment des protocoles de messagerie instantanée non sécurisés, comme le SMS, en protocoles chiffrés de bout-en-bout, et donc plus sûrs.

Les chercheurs ont ensuite fait subir une batterie de tests à chaque version de ces VPN commerciaux afin de comprendre dans quelle mesure un FAI pourrait identifier que le trafic internet d’un utilisateur est du trafic VPN, et potentiellement le bloquer.

Pour leur expérience, les chercheurs ont imaginé un FAI disposant d’une myriade d’outils clé en main de contrôle du trafic internet, tels que des pare-feu, des équipements de blocage du trafic internet (généralement appelés middleboxes). Le FAI imaginaire est aussi capable d’effectuer une analyse approfondie des paquets qui transitent sur internet depuis ses utilisateurs (DPI).

De telles capacités ont été identifiées chez les FAI dans de nombreux pays comme l’Afghanistan, l’Inde, l’Iran, l’Italie, le Pakistan, la Syrie et la Thaïlande.

Pour être clair, les chercheurs n’ont pas envisagé un scénario à la chinoise, ou les FAI ont un accès beaucoup plus extensif au trafic internet des usagers à l’intérieur de leurs frontières.

Evidemment, je vous épargne ici tous les détails techniques, mais vous pouvez retrouver l’étude (en anglais) ici.

Pour résumer, voici quelques axes de conclusion de l’article:

- OpenVPN, le chouchou des VPN commerciaux, est sacrément vulnérable car facile à identifier et à bloquer. À moins d’utiliser des modes spécifiques comme les clés pré-partagées (“pre-shared keys”), plus difficiles à déployer à grande échelle, OpenVPN peut généralement être repéré par les filtres au niveau des FAI.

- WireGuard, qui tend à remplacer OpenVPN chez nombre d’éditeurs commerciaux, comme Mullvad, n’est pas non plus à l’abri. Bien que plus moderne et efficace, WireGuard laisse des empreintes caractéristiques dans ses paquets d’établissement de connexion (“handshake”), ce qui le rend détectable.

- Les VPN basés sur TLS et SSH sont plus difficiles à cibler. Puisqu’ils ressemblent à du trafic web ou à des connexions sécurisées classiques, les VPN utilisant TLS 1.3 ou SSH sont bien plus compliqués à bloquer sans perturber par erreur des services légitimes. Certains fournisseurs (comme le mode Stealth de ProtonVPN ou Chameleon de VyprVPN) exploitent déjà cette approche.

- Le blocage peut causer des dommages collatéraux. Des protocoles comme IPSec, largement utilisés dans les réseaux mobiles (par exemple pour les appels en 4G) ou les infrastructures d’entreprise, ne peuvent pas être bloqués sans risque. Une interdiction brutale pourrait paralyser des services essentiels, ce qui rend les gouvernements plus prudents.

Pour les plus friands de détails techniques mais pas forcément anglophones, j’ai aussi concocté un tableau résumant les résultat de l’analyse des chercheurs, à découvrir ci-dessous :

Merci d’avoir lu Coupe-circuit 🔕🔇! Si cette édition vous a plu, partagez-la autur de vous.